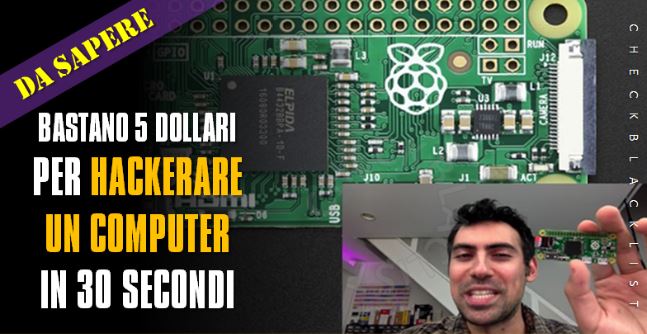

Bastano 5 dollari per hackerare un computer in 30 secondi

Samy Kamkar è un hacker noto per sviluppare soluzioni hardware per violare dispositivi esterni e ha realizzato un nuovo strumento per l’exploit. Si caratterizza per un costo di realizzazione estremamente basso e per la capacità di violare un sistema informatico in soli 30 secondi installando una backdoor anche in presenza di password complesse. Il nome dell’exploit si chiama PoisonTap, e per portarlo a compimento tutto quello che serve è del software gratuito e un Raspberry Pi Zero da 5 dollari.

Per realizzare l’exploit bisogna entrare in contatto con il computer target, collegare il micro-computer di Raspberry via un adattatore USB al PC ed eseguire il software malevolo. In tutto servono 30 secondi per aggirare la schermata di blocco e installare una backdoor che è in grado di operare anche quando il dispositivo è rimosso fisicamente dal computer. Nemmeno una password complessa può proteggere la vittima dal momento che l’exploit di Kamkar non punta a scoprire la password, ma ad aggirarla del tutto.

Dopo essere stato collegato, PoisonTap viene riconosciuto come un dispositivo “internet over USB” e il computer lo rileva come se fosse connesso via porta Ethernet iniziando ad inviare tutto il traffico web non crittografato al micro-controller. Stando a quanto sostiene l’esecutore dell’exploit nemmeno le metodiche tradizionali di sicurezza Wi-Fi proteggono la vittima dall’attacco dal momento che il dispositivo riceve una priorità di connessione massima, e superiore rispetto alla rete su cui si è eventualmente connessi.

Procedendo come dispositivo “man-in-the-middle” il microcontroller inizia a rubare i cookie di autenticazione HTTP con cui si accede ai propri account privati, oltre ai dati di sessione di circa un milione dei siti più importanti. Pare che neanche eventuali sistemi di autenticazione a due fattori riescano a proteggere questi account dall’exploit, visto che PoisonTap si affida ai cookie, e non alle credenziali di accesso vere e proprie. Potrebbe pertanto violare anche account in cui è stato abilitato un sistema di protezione a due passaggi.

Nonostante i soli 30 secondi necessari per violare i sistemi, PoisonTap non è in realtà così preoccupante dal momento che richiede non solo l’accesso al computer “vittima” bloccato, ma anche che in questo ci sia in esecuzione un browser. Lo stesso Kamkar rivela comunque alcuni trucchi per proteggersi: impostare il sistema in modalità Ibernazione, e non Sleep; chiudere il browser ogni volta che ci si allontana dal computer, cancellare regolarmente la cache del browser, utilizzare la crittografia nel disco o, nei casi più estremi, disabilitare le porte USB. (fonte)